Bruna Cortez e Moacir Drska

Os sofisticados ataques feitos a sites de bancos americanos nos últimos meses – e a suspeita de autoridades dos Estados Unidos de que eles tenham partido do Irã – reavivou o debate sobre a guerra cibernética e trouxe de volta uma pergunta inquietante: qual é, afinal, o grau de vulnerabilidade dos sistemas que controlam a infraestrutura crítica de um país, como os de abastecimento de energia e água, finanças, transportes, telecomunicações e operações militares?

Entre os especialistas, é consenso que o Brasil não está no centro de questões geopolíticas capazes de motivar ataques de ativistas hackers ou governos hostis, mas o tema entrou definitivamente no radar de instituições que vão do Banco Central ao Exército, além de empresas como Eletrobras e AES Eletropaulo.

"[Geopolítica] é o tipo de coisa que pode mudar e é bom estarmos prevenidos para não termos dificuldades no futuro", disse Marcelo Yared, chefe do departamento de tecnologia da informação (TI) do Banco Central.

Uma das medidas que vêm sendo adotadas por órgãos e companhias que administram sistemas críticos é isolar os softwares de controle de serviços públicos da infraestrutura de internet. Assim, o acesso aos programas fica preservado, mesmo que alguém consiga invadir a rede.

Foi isso o que fez o BC, no qual se encontram sistemas de controle essenciais, como de transferência de recursos financeiros e o de administração de reservas internacionais do país. O isolamento não garante segurança absoluta, mas fecha a principal porta usada para ataques virtuais, disse Yared.

A política de acesso às informações é outro ponto relevante. Os especialistas não cansam de repetir que o elo mais fraco na cadeia de segurança digital é humano. Tecnologias de controle sofisticadas podem ser comprometidas se os usuários forem displicentes, sem falar, claro, nos casos deliberados de roubo de informações ou espionagem. Definir quem pode acessar o quê e visualizar esse movimento ajuda a evitar riscos.

O BC fez uma revisão de seus procedimentos e adotou medidas para controlar o acesso de dispositivos móveis de armazenamento, como os pen drives, além de passar a monitorar todos os aparelhos que tentam se conectar à sua rede interna.

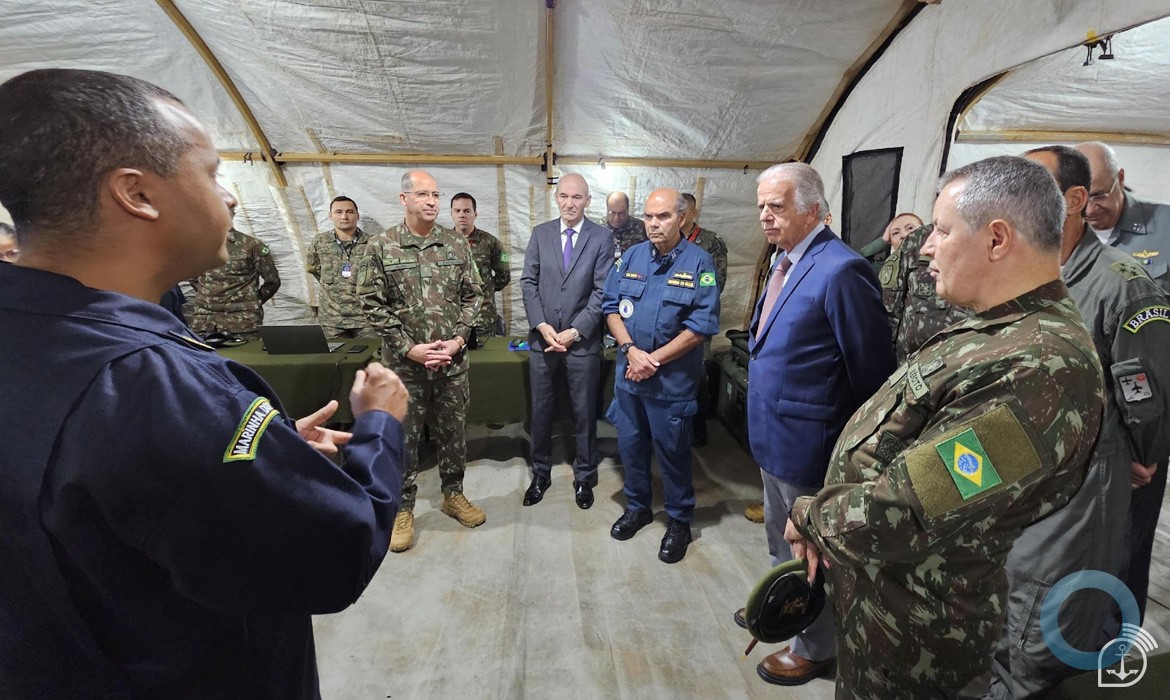

A dependência crescente dos sistemas informatizados estimulou a criação de grupos especializados nas Forças Armadas e no governo. Em agosto de 2010 entrou em funcionamento o Centro de Defesa Cibernética (CDCiber), criado pelo Exército para proteger sistemas fundamentais relacionados a operações militares, caso da artilharia anti aérea. "Nossos sistemas de comando e de defesa são altamente dependentes de redes de computadores", disse o general José Carlos dos Santos, comandante do CDCiber.

Esses sistemas já foram blindados, afirmou o general, mas o CDCiber também tem feito outros trabalhos, o que inclui alertar os responsáveis em outras instituições sobre os riscos que surgem com frequência na internet. Desde o surgimento do vírus Stuxnet, em 2010, outras ameaças semelhantes foram descobertas, como os vírus Duqu, Flame, Wiper e Gaus. Em comum, eles carregam o alto potencial de interromper e danificar serviços críticos, além de roubar informações confidenciais. É uma ameaça diferente dos vírus comuns, com os quais os criminosos virtuais tentam obter ganhos financeiros.

O general Santos já fez apresentações sobre o assunto na Casa da Moeda, na Petrobras e no Ministério de Minas e Energia. "É uma interação no sentido de conscientizar sobre a existência de ameaças", afirmou.

A avaliação no governo é que o nível de atenção aumentou nas áreas mais sujeitas a algum tipo de risco. "As próprias entidades estão conscientes e vem acompanhando a questão de perto", afirmou Rafael Mandarino, diretor do departamento de segurança da informação e comunicações do Gabinete de Segurança Institucional da Presidência da República (GSI). Não há dados específicos sobre a incidência de ameaças desse tipo registradas no país.

O desafio para quem controla sistemas de automação relacionados a serviços essenciais é que eles não podem ser desligados de uma hora para outra ao sinal de algum problema, como acontece com sistemas de TI menos sensíveis. Fazer isso pode atingir milhares de usuários e ter repercussões indesejadas.

Responsável por quinze empresas de geração, transmissão e distribuição de energia elétrica, a Eletrobras criou em 2009 um comitê de segurança da informação que reúne representantes de todas as companhias do grupo. A proposta é estabelecer diretrizes e políticas de proteção comuns a todas essas organizações. A rede de automação é um dos principais pontos de atenção. "Os equipamentos [nessa área] são muito específicos; não podemos substituir essas máquinas da mesma forma que trocamos os computadores de mesa. É outro planejamento", disse Fernando Spencer, especialista em segurança da Eletrobras.

A estratégia da Eletrobras envolve o contato mínimo dos sistemas de automação com os ambientes de TI, além do investimento em camadas adicionais de proteção nos equipamentos e softwares de automação. Para Spencer, essas camadas compensam a eventual defasagem dos sistemas de automação. "Se a porta de casa não é segura, mas eu tenho guarda, cerca elétrica, câmeras de vigilância etc, dificilmente serei assaltado", disse o especialista.

Para a AES Eletropaulo – responsável pelo fornecimento de energia elétrica em 24 cidades do Estado de São Paulo, incluindo a capital – a experiência global de sua empresa-mãe, a AES, tem sido fundamental para estabelecer as políticas de segurança digital no Brasil. A AES avalia o nível de automação das estruturas e a exposição geopolítica de todos os países onde tem operação. No Brasil, nenhum dos aspectos foi considerado preocupante até agora, disse Gustavo Pimenta, vice-presidente de desempenho e serviços da AES Eletropaulo. Apesar disso, a companhia tem dedicado atenção ao assunto: "É um tipo de ataque que está no nosso radar", afirmou o executivo.