Análise dos 7 erros na segurança das informações.

Eugênio Moretzsohn

Impossível dormir sabendo que os donos da chave da justiça brasileira não trancam a porta, não seguem normas básicas de Contrainteligência e não imaginam que mais alguém pode estar escutando suas conversas privadas, ou lendo as mensagens digitadas em seus celulares; pior ainda, trocam informações sensíveis por meio de um serviço de mensagens não institucional, vulnerável a invasões e……estrangeiro! Calma que vai piorar – criado pelos russos.

Não sabemos ainda, com absoluta certeza, se o então juiz trocou confidências impróprias sobre os processos em curso com o promotor e se este, por sua vez, combinou com seus pares as estratégias a seguir; particularmente, estou absolutamente certo que sim – mensagens confidenciais foram trocadas aos cântaros por ambas as partes, até porque para mim, seria uma aberração os entes públicos não conversarem sobre seus trabalhos, especialmente os mais relevantes, como a Operação Lava-Jato; se a quadrilha pode conspirar à vontade para cometer fraudes, por que a Justiça também não pode combinar sobre quais peças mexer para condenar os culpados?

Alguém duvida que o gestor público que licitar a construção de uma ponte precisa trocar informações com a empresa que a estiver construindo, a fim de que a obra seja entregue conforme as exigências? Ou, quem sabe, seria preferível manter republicana distância para constatar, ao final dos trabalhos, que a ponte não está de acordo com o edital? Na investigação processual não seria o mesmo raciocínio?

Claro que sim! O juiz precisa conversar com o promotor para alertá-lo “olha, se o inquérito for entregue assim, com esses e aqueles pontos obscuros, não me convencerá; trate de melhorar isso e aquilo se você tem alguma expectativa de obter a condenação”. Ah, mas, nosso Código de Processo Penal não adotou o Juizado de Instrução, aquele que colhe as provas, argumentam os puristas do Direito(1). Apenas conversar com o promotor não chega nem perto de atuar como juiz de instrução; ademais, existe o que é direito e o que é justo – que tal ficarmos com o segundo?

O amigo leitor ainda não se convenceu? Imagine, então, se um malvado comete uma barbaridade com um familiar seu; o juiz, por não estar alinhado com a acusação, não se deixa convencer da autoria do crime por falhas nos autos que teriam sido passíveis de correção se ambos houvessem “brifado” antes. O bandido agora está solto e quer se vingar dos meses que puxou cadeia. Está bom assim?

A exemplo da maior parte dos mortais, tomei conhecimento desses fatos pela imprensa, a qual, cumprindo seu dever de informar, deu voz a uma sequência de matérias nas quais as mensagens eram apresentadas à população ilustradas na forma de prints. As autoridades judiciais citadas alegam não reconhecer a autenticidade delas, ou seja, repetem enfaticamente que tenham sido intencionalmente criadas ou adulteradas (além de obtidas de forma ilegal, no que concordo plenamente). A questão a ser explorada neste ensaio não é “se ocorreu”, mas, sim, “como ocorreu”.

Em minha modesta opinião, somente uma perícia qualificada e isenta nas mensagens supostamente trocadas poderia vir a acender a primeira luz no final do túnel, mas, tenho lido manifestações de Doutores em Direito que alegam que “fazer perícias confere legitimidade aos próprios crimes”(2), um dos quais, no caso, foi aquilo que se conhece resumidamente por crackeamento (e que nossa imprensa chama de hackeamento, como se os hackers fossem os criminosos, o que não é a verdade(3). Pronto. E agora? E eu imaginando que somente após um laudo isento seria possível apontar o dedo para alguém! Ledo engano. O Direito, realmente, não é para amadores como eu.

Entretanto, não é por isso que retorno prazerosamente às páginas deste excelente espaço – até porque nem advogado sou -, mas, sim, para apontar algumas das muitas falhas de segurança cometidas pelos insignes mandatários dos elevados poderes da República e usuários (nome que detesto) dos inseparáveis smartphones e seus aplicativos (outro nome que detesto).

Tenho, também, plena consciência de que vem muita coisa ainda pela frente, e que não foram somente aqueles 4 bagrinhos os envolvidos – a Revista Crusoé, em sua edição de agosto 19, já aponta um quinto participante, conhecido por Chicletes (por coincidência o mesmo apelido de um pistoleiro da novela das 21 horas da Globo, atualmente em exibição).

A seguir, este modesto missivista aponta as principais falhas de comportamento de segurança dos protagonistas de Curitiba e Brasília; não espere o desbravamento de questões ligadas às tecnologias dos smartphones, do serviço instantâneo de mensagens The Telegram ou das operadoras; tampouco sobre como os crackers conseguiram invadir as contas de tantas autoridades, por spoofing ou qualquer outra técnica – a minha área de conhecimento trata de “gente como a gente”, e vou falar sobre os muitos e conhecidos defeitos que temos e que, tempestivamente, são explorados por espiões: as famosas fragilidades humanas, definidas sabiamente por ninguém menos que Kevin Mitnick como “o elo mais fraco numa corrente de segurança”, no clássico A Arte de Enganar.

Erro 1: Falar assuntos sensíveis ao telefone.

Quem disse que não se pode falar ao telefone assuntos que exigem discrição? Não, não pode. E mesmo que a telefonia seja criptografada – o que é um recurso bastante interessante, reconheça-se -, há de se tomar precauções contra outro tipo de escuta, aliás, bastante comum: a presencial.

O que adianta o telefone ser seguro se o cristão o utiliza dentro do Huber? Ou ele acha que o motorista não está ouvindo, que não comenta o que escutou em casa e com os amigos de cerveja depois da pelada? E saibam que nem é necessário escutar muito: comumente, bastam fragmentos soltos muito menores que frases, os quais, devidamente contextualizados, fazem todo o sentido para aquele conhecedor do assunto que estava justamente à procura de uma confirmação.

A escuta presencial na sala de espera, no “busão”, na fila do caixa eletrônico e no happy hour passa despercebida e não depende de mandado judicial para ocorrer, ou seja, um prato cheio para espiões. Muito comum, também, em elevadores, onde mal-educados e imprudentes em questões de segurança embarcam e permanecem a bordo conversando sobre os mais diversos temas, obrigando aos demais passageiros àquela conhecida “cara de paisagem” de quem está se fazendo de surdo.

Aconteceu comigo: soube de reunião transferida às pressas para um café no aeroporto de Congonhas porque o incauto estava falando alto ao celular naquele ônibus que faz o traslado quando o finger não está disponível para o desembarque. Imaginem se o esse desconhecido companheiro de viagem fosse meu alvo numa operação de vigilância, e que minha missão fosse a de descobrir onde seria a reunião do grupo dele, que estava sendo monitorado pela Inteligência? Bingo! Acabara de saber.

Claro que há de se considerar a possibilidade de um embuste, justamente para confundir a vigilância, direcionando-a para um local “frio”, valendo-se de uma técnica inspirada na desinformação conhecida no jargão por “logro”; para checar isso e descartar essa possibilidade, existem as equipes de agentes que se dividem para seguir as diversas possibilidades ao longo de uma Operação de Inteligência.

O fato é que, concluindo o erro 1, se o leitor tinha alguma dúvida sobre riscos ao se falar ao telefone, saiba que, sim, os riscos são os de ser indevidamente escutado de maneira informal, ou por grampos ilegais, e que ambas as formas são muito comuns nos ambientes de Brasília e, mais recentemente, na República de Curitiba.

Fig 1: Pode falar à vontade aí atrás que eu estou ouvindo...

(Créditos: socialbauru.com.br/2019/02/26/elas-drivers-aplicativo-mulheres-bauru)

Erro 2: Digitar mensagens em aparelhos de celular.

Vou falar sobre o óbvio ululante: as pessoas que lidam com informações sensíveis não devem trocar entre si mensagens que poderão comprometer o sigilo delas, por meio de aplicativos de mensagens, os quais, além de armazená-las, ainda listam os destinatários. E se algum aparelho for extraviado, esquecido num táxi ou numa cafeteria? E se for surrupiado? Ah, mas, tem senha. Sei, já falo sobre isso. E se o ladrão for plantado pela oposição, justamente para conseguir o aparelho a fim de que, dele, se possa extrair dados armazenados?

Já ouviu falar sobre roubo de dispositivo eletrônico com disfarce de intenção? Não? Permita-me explicar: o alvo possui informações estratégicas em seu notebook e está num hotel. A equipe de vigilância da Agência de Inteligência, de forma invisível, segue o alvo e tenta “pescar” informações de interesse, dentre estas o número do quarto em que ele está. Enquanto o alvo sua na esteira da academia do hotel, um agente invade o quarto e faz uma devassa em tudo o que há de valor: dinheiro, cartões, bebidas do frigobar, o secador de cabelo, roupas de grife, a TV de LED e, é claro, o note, que é a encomenda – os demais itens são unicamente, para confundir a polícia, pois, se apenas o note fosse levado, seria uma óbvia ação de furto de informação.

Fig 2 A: desta forma, o ladrão confunde a polícia ao disfarçar em crime comum o furto do dispositivo eletrônico por espionagem.

Mas, estamos falando de celulares e as benditas mensagens neles digitadas: de posse do smartphone, o ladrão o entrega a um contato que o repassa para a agência de espionagem; lá, eles apresentam o aparelho ao Pégasus da israelense NSO Group, o qual drena o conteúdo de qualquer coisa e o entrega devidamente indexado para quem puder pagar por esse cavalo de asas moderno(4).

Mas, e a senha, insiste alguém! “Já Elvis” – os softwares de hoje as quebram em minutos, talvez em segundos, especialmente se formos seguir a média das senhas utilizadas no mundo. Como curiosidade, a senha mais comum no mundo é “123456”, usada para acessar 23,2 milhões de contas e serviços online; também, “qwerty”, as seis primeiras letras do teclado tradicional dos computadores, usado por 3,8 milhões de contas(5). No Brasil – creia, a maior parte não as utiliza em notebooks e, quando o faz, escolhe “sucesso” ou “Gabriel” (o anjo); muito popular, também, continua sendo “Jesus”(6).

Este erro (o 2) assemelha-se ao anterior, mas, na verdade, o complementa: o erro 1 tratava de falar aos celulares; este, o de se digitar neles.

Fig 2 B: digitar mensagens de conteúdo sensível em qualquer meio eletrônico no qual permaneçam armazenadas é temerário.

(Créditos: atinformatica.com.br/647-da-populacao-brasileira-esta-conectada-internet).

Erro 3: Não se submeter a um processo educacional de segurança.

Quando os governos se sucedem, num rodízio saudável para a democracia, há uma fase conhecida por “transição”, onde equipes de ambos os lados se encontram num ambiente controlado e seguro. Pois bem, em Brasília, esse local vem sendo o Centro Cultural do Banco do Brasil e, ao menos neste governo convocaram um craque para zelar pela Contrainteligência, o Professor-Doutor Walter Félix Cardoso Júnior.

Nesse ambiente seguro, para além de receber a carta de situação sobre a musculatura financeira e o andamento dos projetos do país, a equipe “aspirante” também passa por um nivelamento sobre o funcionamento do estado, das licitações, contratos e os muitos meandros da burocrática administração pública, tudo isso em diversos minicursos ministrados por técnicos concursados.

Um destes minicursos é o de boas práticas de segurança, o qual inclui a questão das comunicações seguras; pois bem, por que não funcionou, então? Faltaram conteúdos, exercícios práticos, instrutores capacitados, demonstrações realísticas? Ou faltaram os alunos? Pela qualidade dos responsáveis pela Contrainteligência, Walter Félix à frente, posso assegurar que sobrou competência. Teria faltado audiência?

Fig 3: Centro Cultural do Banco do Brasil em Brasília – boas práticas de segurança da informação fazem parte do pacote de novos conhecimentos a serem aprendidos e praticados pela equipe aspirante.

Créditos:museubrasil.org/pt/museu/centro-cultural-banco-do-brasil-brasilia-ccbb-brasilia

Isso explicaria – ao menos parcialmente – a invasão em celulares de membros do Executivo; e no Judiciário e Ministério Público? Passe para o próximo erro.

Erro 4: Eu me basto.

É assim que pensam os deslumbrados que “se acham” porque estão encastelados no poder. Já ouviu a famosa frase “o promotor pensa que é Deus; o juiz tem certeza”? Não precisam do assessoramento de ninguém, e dá nisto aí: por não ouvirem os técnicos, por pensarem que não precisam aprender mais nada, cometem erros primários.

Napoleão não ouviu seu Estado-Maior antes da Batalha de Waterllo e manteve sua decisão de enfrentar os ingleses em campo aberto. Havia chovido muito nas vésperas e o campo estava atoladiço. O próprio nome da região (hoje na Bélgica) deixa uma ideia de lugar molhado. Pois bem, os carroções com a artilharia pesada atolaram, as munições maciças dos canhões impactavam no solo fofo e nele sumiam sem efeitos colaterais, e as tropas progrediam com lentidão no terreno enlameado. A Inteligência francesa não sabia que os ingleses tinham desenvolvido uma munição de fragmentação cujos numerosos pequenos pedaços se separavam ao longo da trajetória, causando muitos ferimentos nos infantes corajosos que, de baioneta em riste e de peito aberto, assaltavam as posições de artilharia. Deu no que sabemos (7).

Não cometamos o pecado da soberba. Sempre podemos aprender um pouco mais, bastando, para tal, que nos permitamos – além de valorizarmos nosso staff, estaremos, justamente, empregando judiciosamente suas qualidades em prol da missão – importante atributo de liderança -, o que é importante no setor público, em especial. Por isso, fica a crítica: ouça a equipe e aprenda com eles. Não faltou quem os avisasse sobre mensagens digitadas, disso sabemos, especialmente sobre a importância de se realizar a autenticação de dois fatores – também conhecida por verificação em duas etapas – nos aplicativos de seus smartphones, medida preventiva de cibersegurança, eficiente e de simplicidade espartana a qual, estou certo, foi ensinada aos mandatários por seus respectivos staffs e, pelo rumo que as coisas tomaram, solenemente ignorada.

Fig 4: a soberba é um dos 7 Pecados Capitais; para um líder, o primeiro a ser evitado. Créditos: www.youtube.com/watch?v=DEH90aO7-pU

Erro 5: Descrédito das Instituições.

O caro leitor certamente se lembra da visita do premier israelense Netanyahu ao Brasil, pouco antes da posse do Bolsonaro? Lembra-se de quando ele pediu para desembarcar e cumprimentar populares que agitavam bandeirinhas de Israel nas proximidades do condomínio onde residia o presidente eleito? Lembra-se que um guarda-costas do Shabak (também conhecido por Shin Bet) o conteve e não permitiu que ele se afastasse do carro blindado? Sabe como isso tudo se chama? Independência funcional. O guarda-costas tem o dever, a obrigação funcional de proteger seu cliente e, este, a prudência e o compromisso de submeter-se às exigências daquele em prol da segurança de ambos.

Fig 5: exato instante em que o premier israelense (de perfil e de cabelos brancos) é contido pelo agente de segurança que o impede de se dirigir ao encontro de populares apoiadores de Israel.

Veja o vídeo inteiro no link: youtube.com/watch?v=ub1GkUKf27c

Nós por aqui não temos essa maturidade, salvo quando embarcados a 30 mil pés de altura e não nos resta alternativa que não seja a de obedecer ao piloto, talvez o único profissional que dá ordens até na Rainha da Inglaterra e ela obedeça sem questionar.

Este erro (5) é semelhante ao anterior e o complementa, mas, são abordagens diferentes: o erro 4 aponta para pessoas que não querem aprender, ou não têm humildade para isso, ou não aplicam o que aprenderam; já o erro 5 aponta para as nossas Instituições, que continuam muito frágeis e curvando-se aos poderosos, mesmo que estes sejam uns semianalfabetos funcionais e possuidores de robusta folha corrida, como, infelizmente, ocorre com cargos comissionados e políticos empoderados pelos votos de maus eleitores.

Vem-me à memória aquela emblemática frase “..ainda há juízes em Berlim”, dita pelo humilde dono de um moinho em resposta a um questionamento de Frederico II, da Prússia, em 1745, que o ameaçava arbitrariamente de despejo simplesmente por entender que a velha construção não era digna da paisagem ao redor (os belos trigais que abasteciam o moinho).

Essa instigante e reflexiva passagem da História – verídica – confirma o que disse pouco acima: instituições frágeis são a desgraça da cidadania. Lá, a despeito da vontade em contrário do soberano, o moleiro permaneceu com o seu moinho.

Erro 6: Subestimar o adversário.

O general Sun Tzu já ensinava, 500 anos antes de Cristo: “Conheça o seu inimigo como a si mesmo e não precisa temer o resultado de cem batalhas”. Ninguém imaginava que a turma da esquerda, muda nos últimos meses, não estava tramando alguma? Aquele silêncio todo não acordou os gansos? Serviços de Inteligência existem para quê, mesmo? E onde estava a Contrainteligência, dormindo com os gansos, também?

É claro que a oposição irá tentar, de todas as formas, soltar o presidiário de Curitiba, e uma das técnicas é a de desmerecer o juiz e o promotor, desqualificando-os à luz da opinião pública e criando um fato político. Ainda que não consigam reverter a atual condenação, as notícias já foram suficientes para gerar um calor danado e prejudicar o país bastante, adicionando generosa colherada de pessimismo a esse caldo amargo que está sendo a depuração da corrupção no país.

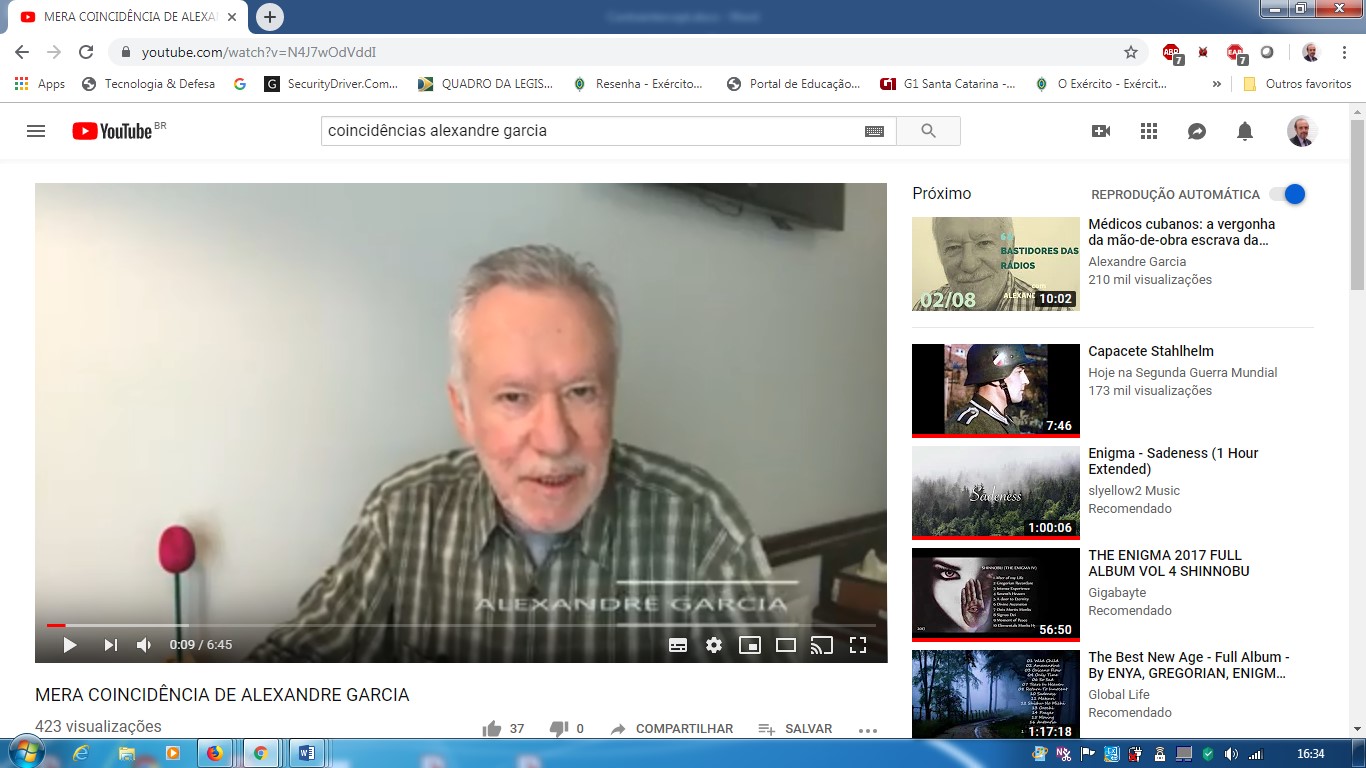

Sugiro ao caro leitor assistir a este vídeo do excelente jornalista Alexandre Garcia, no qual comenta das “coincidências” de haver tido um Adélio Bispo – o esfaqueador – com advogados caros de uma hora para outra, financiados por fontes ocultas protegidas pela OAB, um ex-deputado federal que deu sua vaga a um suplente que é namorado do Greenwald (o cara do The Intercept).

Fig 6 A: www.youtube.com/watch?v=N4J7wOdVddI

As autoridades protagonistas da Lava-Jato não podem cochilar com sua segurança pessoal, nem com a das informações ali geradas! A espionagem não é somente assunto de cinema; aliás, se ele foi parar no cinema é porque existe na vida real.

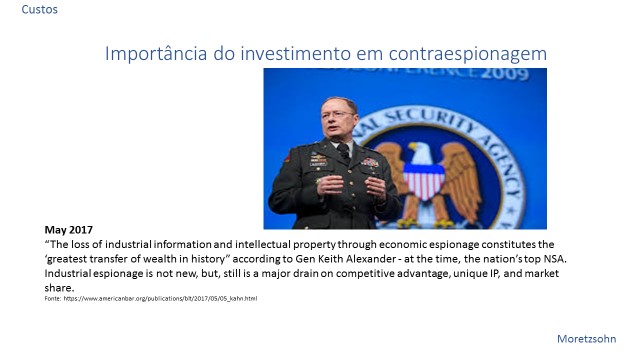

As palavras de um especialista no tema, em 2017, General Keith Alexander, antigo diretor da NSA na gestão Obama, em evento na American Bar Association (associação voluntária de advogados e estudantes de direito dos EUA, fundada em 1878, cujas atividades incluem a definição de padrões acadêmicos para as escolas jurídicas estadunidenses) não deixam a menor dúvida: “Economic espionage – sometimes called industrial espionage – is a major drain on competitive advantage, unique IP, and market share”

Fig 6 B: Gen USA Army Keith Alexander.

Créditos:

americanbar.org/groups/business_law/publications/blt/2017/05/05_kahn/

O Gen Alexander sabia o que estava dizendo: sob seu guarda-chuva institucional, operaram milhares de agentes, bilhões de dólares e a mais sofisticada tecnologia disponível no mundo; ele não deixa dúvidas sobre a existência de espiões que atuam como consultores e mercadores de informação, nos ambientes público e corporativo, em todos os países. Se o inglês do caro leitor for suficiente, vale a leitura da matéria original no link acima.

[ Voltando no tempo: o ato da descoberta do Brasil foi apenas a formalização de um levantamento da Inteligência da Escola de SAGRES – a NASA da época – e que já sabia da existência da terra da qual corsários de várias nações retiravam o Pau-Brasil e vendiam sua carga nos portos europeus, onde, nas bodegas imundas dos cais, era possível ouvir informações bem interessantes após algumas rodadas de rum barato.

A espionagem em sua versão político-institucional sempre existiu nas casas reais europeias, pululadas de bajuladores e traidores, e essa prática conspiratória migrou com a família real e encontrou terreno fértil por aqui, especialmente nas questões de repressão militar às frequentes revoltas nas províncias com suas tentativas de independência e desmembramento do território, e também foi muito presente nas tramas palacianas no conflituoso final do governo de Pedro I.

Com a República, a espionagem política esteve presente em épocas de campanhas eleitorais, onde havia acirradas e, às vezes, sangrentas, disputas pelo poder nas províncias; a espionagem era, digamos, “direta e tosca”, e quase sempre se resumia à compra, por suborno, dos descontentes, gananciosos e desonestos filiados às hostes adversárias e que eram pagos por informação.

Não precisamos nos envergonhar disso, pois, tal expediente foi muito utilizado na Guerra de Secessão estadunidense, onde espiões famosos fizeram fortunas vendendo informações para ambos os lados (alguns foram descobertos e enforcados).

Com a Segunda Guerra Mundial, a consciência de que a espionagem era uma ameaça real determinou a criação, no Brasil, do Serviço Federal de Informações e Contra Informações, o SFICI, onde trabalhou o pai deste autor, na Agência Central, na Candelária, na capital do país, à época na cidade do Rio de Janeiro. Após o Movimento de 1964, o SFICI foi transformado no Serviço Nacional de Informações (SNI).

De modo geral, os governos que se sucediam utilizavam sua capacidade de informações (nome que ostentava àquela época a Atividade de Inteligência), para saber sobre pessoas e movimentos políticos contrários ao regime, e fomos acordados de nossa letargia tupiniquim nesse tema em dois momentos: com Itamar Franco e a espionagem no SIVAM (1994), e com Dilma Rousseff e o Prism (2013) de Obama.

Hoje, com o retorno do segmento militar a uma posição de destaque no assessoramento mais aproximado ao mandatário eleito, a prevenção à espionagem, ao terrorismo e à lavagem de dinheiro estão sendo levados bem mais a sério no Brasil, e isso é boa notícia.]

Com o avanço da microtecnologia e de “vida na internet”, parte da espionagem no mundo deixou sua face presencial e visível para imiscuir-se nas profundezas da Deep Web. Nos luxuosos salões de Brasília, porém, continua a existir em sua versão terrena, com garotas (andorinhas) e rapazes (valetes) de programa literalmente se encostando em seus alvos com um bourbon na mão (espiões não bebem Martini), a fim de criarem as condições de acesso para o profissional de Inteligência que os controla aproximar-se por meio da perigosa Engenharia Social; quase sempre, a missão termina com vídeos comprometedores de uso de cocaína, dólares na cueca, pedofilia e outras perversões sexuais em troca de …informações.

O que mais seria, afinal?

Fig 6 C: no jargão da espionagem, elas são as “andorinhas” e eles são os “valetes”, e ambos se valem do álcool e da sedução para reduzir as defesas de seus alvos, tornando-os mais vulneráveis aos ataques de Engenharia Social.

Erro 7: Não estruturar a Contrainteligência.

Nas Copas de 82 e 86 aprendemos duramente que, para vencer no futebol, não podemos sofrer mais gols do que marcamos; assim, qual é a prioridade? A defesa. Pode ser que o jogo não fique bonito, fique amarrado, na retranca, esperando pela oportunidade de um contra-ataque, ou de um erro crasso do adversário, como uma bola mal atrasada para o goleiro, ou de uma cobrança de falta. Sim, é isso: o segredo é não sofrer gols e, ao mesmo tempo, não perder a oportunidade de marcá-los. Se desejar vencer, é assim que terá de jogar.

Portanto, valendo-me de uma frase do consultor Humberto Garay, meu colega no instituto SAGRES e outra referência no tema, “não construa o que você não consegue proteger”: há uma missão de relevância, cujo conhecimento produzido é merecedor de classificação sigilosa? Estruture a Contra. Prepare as defesas.

Veja quem será responsável pelo sigilo da correspondência, das comunicações, da informática; quem zelará pela vigilância patrimonial, pelo monitoramento, pela seleção do pessoal e pelo treinamento. Quem checará a frota de veículos, a política de dispositivos móveis, a política de senhas e o treinamento em Seg Info.

Coopte pessoas de confiança em todos os níveis hierárquicos e receba deles relatórios de lealdade periódicos, nos quais serão apontados dissidentes, incrédulos e outros obstaculadores, além, claro, dos que estão se esforçando em prol da missão e que serão merecedores de reconhecimento e de uma recompensa futura.

Inocule “boa dose de Contra em tudo”, supervisione cada nicho com olhos de quem quer achar furo, mas, ao invés de reprimir, eduque e motive, valorizando o sucesso, sim, mas, também o esforço. Siga as Normas ISO 27.000 que estará muito bem alicerçado.

Procure consultores CNPJ por meio de um bom edital – é mais barato que contratar mão de obra CLT, fácil de dispensar e você contará com profissionais mais atualizados.

Para facilitar a aprendizagem em geral e a aceitação de restrições por todos, siga minha maneira de fazer: combine Contrainteligência com o Compliance – este cuidará da parte educacional e motivacional, agregando os colaboradores em prol da missão; a Contra fará o que sabe fazer de melhor: imiscuir-se no meio de todos os segmentos, silenciosamente, a fim de levantar informações com discrição para proteger o que é importante.

Na dúvida, siga seus instintos – você provavelmente estará certo. Obrigado por sua leitura.

Fontes:

(1) Juiz de Instrução:

lfg.jusbrasil.com.br/noticias/1895882/em-que-consiste-o-juizado-de-instrucao-andrea-russar-rachel

(2) Perícia legitimaria o crime:

olhardigital.com.br/fique_seguro/noticia/qual-a-diferenca-entre-hacker-e-cracker/38024

(4) Pégasus: www.kaspersky.com.br/blog/pegasus-spyware/7237/

(5) Senhas no mundo:

tecmundo.com.br/senha/11455-as-senhas-mais-usadas-de-todos-os-tempos.htm

(7) Napoleão: www.terra.com.br/noticias/1815-napoleao-perde-a-batalha-de-waterloo,4d0e590fa15685cf3dc49dc0e7861c13vndqzewi.html

(8) Premier Israelense: youtube.com/watch?v=ub1GkUKf27c

(9) Alexandre Garcia: www.youtube.com/watch?v=N4J7wOdVddI

(10) Gen USA Army Keith Alexander:

americanbar.org/groups/business_law/publications/blt/2017/05/05_kahn/).

(11) SIVAM: (folha.uol.com.br/fsp/brasil/fc2307200221.htm).

(12) SFICI: abin.gov.br/institucional/historico/

Apostilas da EsNI.

Anotações pessoais do missivista e sua experiência profissional.