Segundo especialista em segurança cibernética, embora não seja um ataque clássico a sistemas OT, a tática pode ser utilizada para atingir infraestruturas críticas em diversos países e organizações.

Equipe SCUNNA

O ataque aos pagers do Hezbollah pode ser considerado um caso de ataque à cadeia de suprimentos com implicações para OT Security (segurança de sistemas de operação, na sigla em inglês). Embora não seja um ataque clássico a sistemas OT, o fato compartilha características significativas e oferece considerações valiosas para o campo da segurança cibernética. A afirmação é do CEO da Scunna, Gustavo Gonçalves. A empresa atua há mais de 35 anos no segmento e oferece soluções para grandes companhias e governos.

“Este incidente serve como um lembrete da necessidade de uma abordagem abrangente de segurança que inclua tanto a segurança da informação quanto a segurança operacional. É um alerta para profissionais de segurança, destacando a necessidade de uma abordagem abrangente que considere ameaças físicas e digitais, bem como a importância de proteger toda a cadeia de suprimentos em ambientes críticos. Ignorar os riscos inerentes à OT Security em um mundo cada vez mais interconectado pode ter consequências catastróficas. E há vários exemplos recentes. O caso dos pagers explosivos, embora extremo, serve como um alerta brutal da importância da segurança em todos os níveis, desde o desenvolvimento de softwares até a gestão de riscos geopolíticos“, destaca o CEO da Scunna.

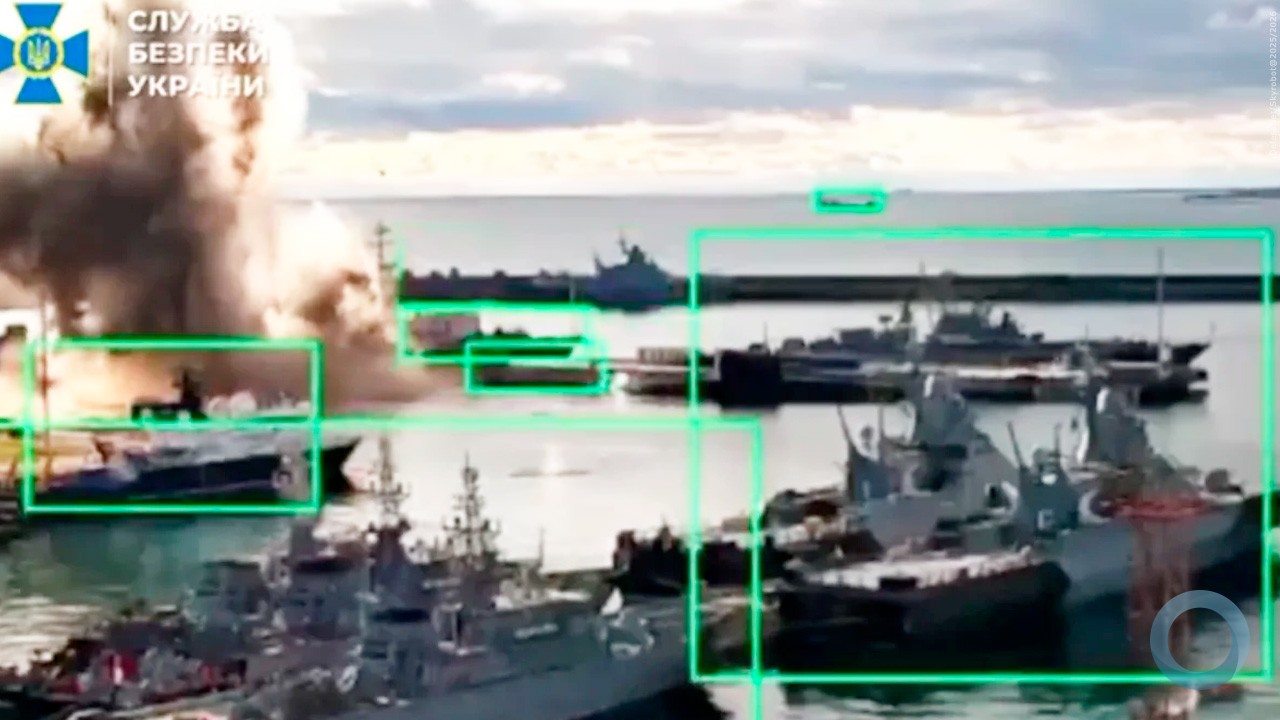

Recentemente, o mundo foi surpreendido por uma série de ataques coordenados a pagers utilizados pelo grupo Hezbollah. Este incidente não apenas chamou a atenção pela sua natureza incomum, mas também levantou questões importantes sobre segurança cibernética, particularmente no contexto de OT Security (Segurança de Tecnologia Operacional) e Segurança da Cadeia de Suprimentos. As explosões que vitimaram nove pessoas e feriram outras 2.750 foram causadas por explosivos previamente implantados em pagers importados pelo grupo. Há a possibilidade dos explosivos terem sido implantados durante a fabricação ou em algum ponto da cadeia de suprimentos antes de chegarem aos destinatários.

No mercado há mais de 35 anos, a Scunna é uma empresa de serviços e integradora de produtos focada em segurança da informação e performance de aplicações. Está entre as principais do segmento de segurança cibernética do País de acordo com o estudo ISG Provider Lens™ Study – Brazil, passando a ter presença no quadrante Managed Security Services – SOC (Midmarket). Oferece portfólio abrangente de soluções de segurança cibernética para mitigar riscos digitais, do EndPoint ao Cloud Computing. Possui ainda um Cyber Defense Center (modalidade de Security as a Service) com abordagem especializada de orquestração, automação e resposta a incidentes cibernéticos (Next-Generation SOC).

Para Gonçalves, essa tática utilizada recentemente contra o Hezbollah, infelizmente, pode ser utilizada para atingir infraestruturas críticas em diversos países e organizações. De acordo com o CEO da Scunna, o fato mostra que isso já é uma realidade e que uma abordagem mais ampla de segurança cibernética e da cadeia de suprimentos é necessária.

“Os hospitais são um exemplo bem interessante. Todos estão conectados, com equipamentos de exames e tratamento interligados. Imagina um hacker invadindo o sistema de um hospital e alterando parâmetros de dispositivos de tratamento de pacientes como cárdio desfibriladores implantáveis ou bombas injetoras de quimioterapia. O resultado pode ser trágico. Parece algo longe da realidade, mas é bem factível. Se formos pensar, por exemplo, na segurança de executivos, governantes e outros potenciais alvos isso precisa ser abordado”, salienta Gonçalves.

Segundo a Scunna, o ataque ao Hezbollah possui paralelos com OT Security

Vulnerabilidade da cadeia de suprimentos: a segurança de um sistema é tão forte quanto seu elo mais fraco. No caso dos pagers, a falha ocorreu na cadeia de suprimentos, permitindo a introdução de componentes maliciosos. O mesmo se aplica ao ambiente corporativo. Em março de 2022, um ataque cibernético à cadeia de fornecedores da Toyota paralisou a fabricação de automóveis da companhia por um dia, causando prejuízos enormes.

Ataques físicos com origens digitais: a detonação dos explosivos, seja por temporizador ou sinal remoto, demonstra a crescente convergência entre o mundo físico e o digital. Ataques cibernéticos podem ter consequências físicas devastadoras, especialmente em ambientes industriais que dependem de sistemas de controle operacional (OT).

Exploração de Vulnerabilidades Inesperadas: o ataque explorou a confiança do Hezbollah em uma tecnologia considerada “segura”, por sua obsolência. Este é um lembrete de que, em OT, sistemas legados ou presumidamente seguros podem ser alvos vulneráveis. No inicio de 2024, foi identificado o malware Fuxnet de forma ampla nos sistemas de OT da Rússia, comprometendo significativamente sistemas de distribuição de gás, água, malhas ferroviárias entre outros.

Potencial para Danos Físicos: o resultado trágico deste ataque alinha-se com as preocupações em OT Security sobre ataques que podem causar danos físicos e perda de vidas. Uma previsão do Gartner sugere que, até 2025, ataques a ambientes OT poderão resultar em baixas humanas.

Ataques Direcionados e Complexos: a natureza altamente direcionada e o nível de planejamento deste ataque são características comumente observadas em ameaças sofisticadas a sistemas OT.

Lições para OT Security

Ainda de acordo com a Scunna, o fato envolvendo o Hezbollah oferece várias lições valiosas para o campo da OT Security:

Segurança da Cadeia de Suprimentos: é necessário a avaliação criteriosa de fornecedores da cadeia de suprimentos. É crucial garantir a integridade dos componentes e dispositivos desde a fabricação até a implementação final, incluindo critérios de segurança cibernética.

Verificação e Teste Contínuos: auditorias de segurança regulares em todos os dispositivos e sistemas são essenciais para identificar vulnerabilidades potenciais.

Atenção a Ameaças Não Convencionais: é importante considerar cenários de ataque que vão além das ameaças cibernéticas tradicionais.

Atenção aos dispositivos legados: estabelecer estratégias de proteção de OT baseado em seu grau de conectividade, mas nunca ignorar dispositivos legados.

Proteção Física e Lógica: uma abordagem holística de segurança que aborde tanto ameaças físicas quanto digitais é fundamental.

Treinamento e Conscientização: capacitar funcionários e parceiros sobre as melhores práticas de segurança e os riscos associados a ataques à cadeia de suprimentos.