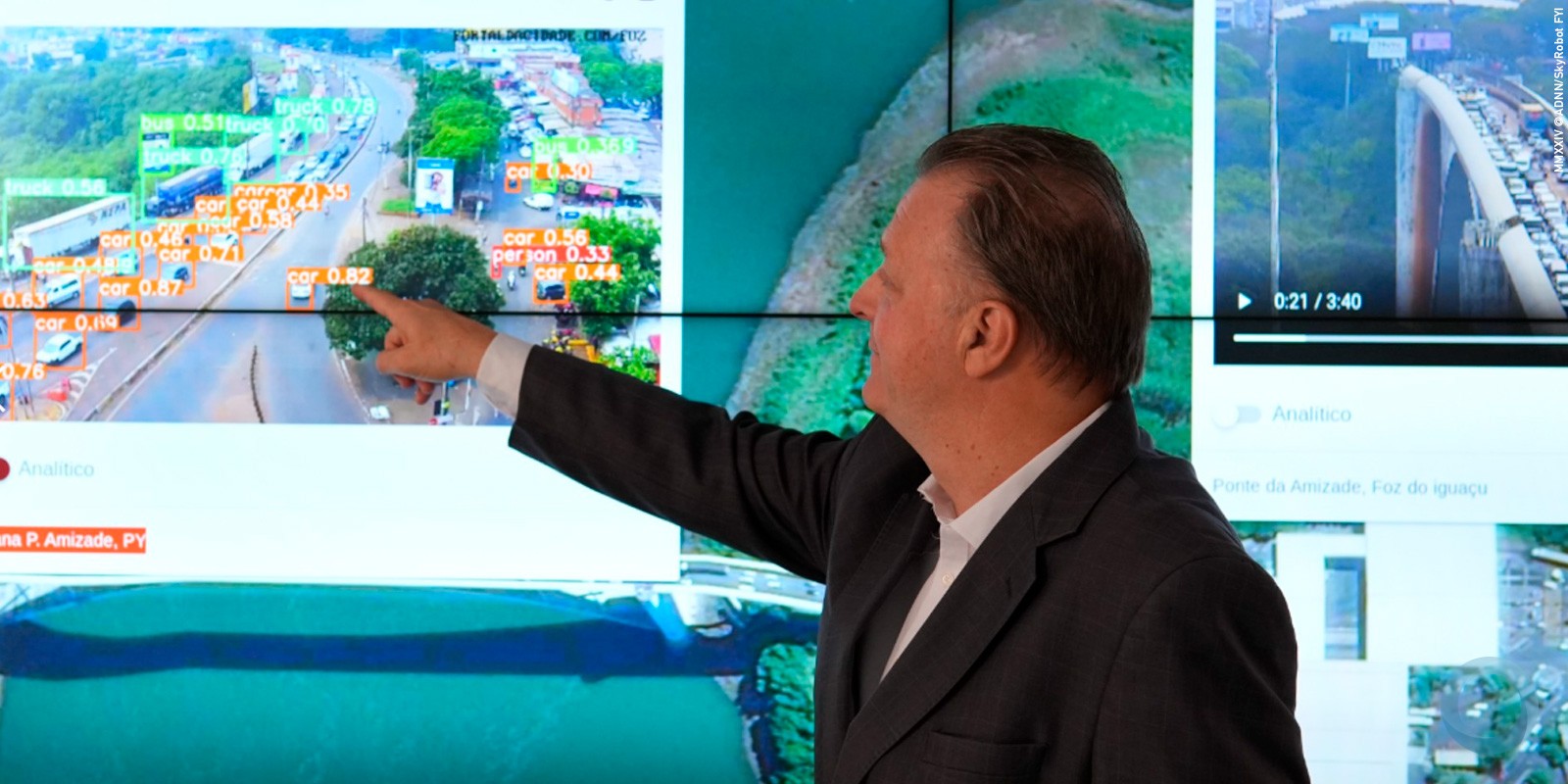

Assim como na LAAD Security 2016 (foto), o setor de Defesa e Segurança Cibernética terá destaque na edição de 2017 da LAAD Defence & Security através de uma área dedicada no Pavilhão 4.

O espaço irá reunir empresas que apresentarão soluções e tecnologias como sistemas de segurança da informação, programas de detecção de intrusão, hardware para a composição de laboratórios, simuladores de defesa e guerra cibernética, além de estímulo à produção de software nacional, como antivírus, entre outros.

As 7 previsões para o cibercrime em 2017¹

The Next Tier – 8 Security Predictions for 2017" é um relatório que está sendo divulgado pela Trend Micro que revela algumas previsões de segurança para o próximo ano.

Nele, a empresa define quais serão as principais ameaças tanto para companhias quanto para usuários finais — e já fique sabendo que o diagnóstico não é bom: "Os ataques serão mais amplos e diferenciados para atingirem novas camadas de vulnerabilidade". "Em 2017, a indústria de segurança cibernética vai aterrissar em um território completamente novo, tendo em vista que o cenário de ameaças digitais de 2016 abriu novas portas que poderão ser exploradas para uma série de ataques.

O aumento de casos de ransomware em dispositivos móveis e a propaganda cibernética influenciando a opinião pública também estarão presentes", diz Raimund Genes, diretor de Tecnologia da Trend Micro.

Vale lembrar que as ações de cibercriminosos têm se tornado cada vez mais refinadas. Em 2016, o maior ataque DDoS da história foi registrado: ele veio em ondas, e o primeiro atingiu um pico de 1.1 Tbps, com uma sequência de 901 Gbps.

Ataques seguintes continuaram com números similares (variando entre 800 Gbps e 900 Gbps), e o CTO da OVH, Octave Klaba, ainda comentou que o botnet DDoS tinha a capacidade de bombardear 1.5 Tbps. Para realizar esse ataque, os hackers usaram câmeras de segurança, por exemplo; ou seja, gadget de IoT (Internet das Coisas).

Segundo a TrendMicro, sobre ataques em softwares em 2016, foram mapeadas 46 vulnerabilidades da Apple, 96 bugs da Adobe e 69 brechas afetando a Microsoft. Provavelmente em 2017, essas ameaças vão persistir por meio do ataque de Exploit Kits. Então, está na hora de melhorar o seu jogo. Se você tem uma companhia ou é usuário final, acompanhe sempre a nossa página dedicada ao assunto para ficar ligado em notícias e dicas sobre segurança. Agora, acompanhe as sete previsões para 2017.

Ransomware não cresce, mas será refinado

Exatamente, o malware mais assustador de que temos conhecimento hoje talvez não cresça em número de ataques, segundo a TrendMicro. Por outro lado, eles ficarão mais refinados. Isso acontece porque, no mesmo compasso que a segurança melhora e as pessoas começam a ficar mais atentas, os cibercriminosos precisam encontrar novas maneiras de invadir e trancar computadores.

Caso você não saiba, o ransomware invade um computador e criptografa todos arquivos, praticamente sequestrando um gadget. Dessa maneira, o cibercriminoso pede um valor X, normalmente em Bitcoins, para liberar os arquivos.

Com a implementação mais massiva da IoT, novos gadgets estão suscetíveis aos ataques — e os gadgets de IoT não costumam ter uma segurança tão robusta quanto desktops, notebooks e, talvez, smartphones. Em 2017, os ataques de ransomware devem se concentrar também em sistemas de ponto de venda (PoS).

IoT protagonista

Como citamos, a IoT já foi o canal para crackers realizarem o maior ataque DDoS da história em 2016. A tendência é a Internet das Coisas continuar sendo esse canal.

"Com o crescente uso de dispositivos móveis, a tendência é o aumento da exploração de vulnerabilidades nos sistemas de segurança das empresas e também em ambientes industriais, representando ameaças para as organizações. Webcams, roteadores, sistemas de transporte público, ar-condicionado, aquecedores domésticos, carros conectados à internet: todos esses sistemas sofreram ataques remotos de cibercriminosos no ano de 2016", diz o estudo.

A IoT industrial já registrou uma diversidade, segundo a Trend Micro: "Conhecido como BlackEnergy – cavalo de Troia projetado para lançar ataques de negação de serviço –, existe uma grande chance de grupos de espionagem se aproveitarem de empresas distribuidoras de energia, visando ao roubo de dados bancários.

O aumento significativo no número de vulnerabilidades do sistema SCADA (30% do número total de vulnerabilidades encontradas pela TippingPoint em 2016) vai introduzir perigos e riscos sem precedentes para organizações e consumidores".

Mais vazamentos e exposeds

Tanto cibercriminosos quanto células hackers tiveram um 2016 agitado: milhões de bancos de dados e contas foram expostos na internet. Seja por ativismo político ou para causar danos em algum serviço, milhares de companhias sangraram neste ano.

Segundo a Trend Micro, o Comprometimento de E-mails Corporativos (BEC) e o Comprometimento de Processos Corporativos (BPC) continuarão a crescer, tendo em vista que são formas eficazes e relativamente simples de extorsão, levando um funcionário desprevenido a transferir dinheiro para a conta de um criminoso, podendo render até a US$ 140 mil (R$ 470 mil).

De forma alternativa, hackear diretamente um sistema de transação financeira, apesar de ser mais trabalhoso, pode render muito mais para os cibercriminosos — chegando até a US$ 81 milhões (R$ 275 mi). O foco em 2017 está voltado para os CEOs de empresas. "O golpe é fácil e rentável, não exigindo tanto em termos de infraestrutura.

Em dois anos, a perda total estimada por meio do golpe BEC foi de US$ 3 bilhões. Segundo pesquisas da Trend Micro, atacantes foram capazes de extorquir US$ 75 milhões em apenas seis meses".

BEC ganha força

A Trend Micro também nota que em 2017 o "Business Process Compromise (BPC) ganhará força entre os cibercriminosos que buscam atingir o setor financeiro. Possíveis cenários incluem o hacking de sistemas online de compra, para que os criminosos cibernéticos possam receber pagamentos destinados a vendedores reais ou a transferências não autorizadas de fundos".

Adobe e Apple sofrerão mais ataques

Adobe e Apple ultrapassarão a Microsoft em termos de descobertas de vulnerabilidades. A Adobe ultrapassou a Microsoft pela primeira vez em 2016 em termos de descobertas de vulnerabilidades. Entre as vulnerabilidades divulgadas pela Iniciativa Zero-Day (ZDI), até agora em 2016, havia 135 vulnerabilidades nos produtos Adobe e 76 na Microsoft. "A descoberta de vulnerabilidades da Adobe invariavelmente levará ao desenvolvimento de malwares que podem ser integrados em exploit-kits.

A Trend Micro aconselha aos usuários de produtos Apple e Adobe que protejam os terminais e dispositivos móveis contra malwares que explorem essas vulnerabilidades".

Ciberpropaganda

Cerca de metade da população mundial tem acesso à internet, formando 46% do globo. Ou seja, isso significa um maior alcance dos indivíduos ao fácil e rápido acesso às informações independente da credibilidade que elas contenham.

A Trend Micro mapeou o vazamento de informações em plataformas como o WikiLeaks — usadas para propaganda — com materiais altamente comprometedores a apenas uma semana das eleições nos EUA. "No monitoramento contínuo do cenário underground, foram observados também alguns anúncios dos ganhos de US$ 20 por mês, resultantes da disseminação de propagandas fake sobre candidatos eleitorais.

Foram encontrados também grupos de agentes cibernéticos dedicados a publicar materiais de propaganda em sites de mídias sociais como Facebook e LinkedIn".

A empresa também cita que, em países onde uma eleição está próxima, como França e Alemanha, além de movimentos subsequentes à retirada do Reino Unido da União Europeia (UE), também conhecida como Brexit, serão todos influenciados pelo que é compartilhado e feito por meio da utilização de meios eletrônicos. "Entidades capazes de navegar na opinião pública usando a cyberpropaganda de uma forma estratégica serão capazes de produzir resultados que as favoreçam; 2017 terá um uso muito mais abusivo de informações duvidosas propagadas pelas mídias sociais", define.

Novos alvos com táticas também novas

"Novos movimentos e métodos que vão atacar diferentes empresas, ampliando o número de alvos desviando-se de sistemas antievasivos. Os hackers começarão a fazer uma detecção mais deliberada de sandbox para checar se a rede aceita arquivos desconhecidos", explica a Trend Micro. "Soluções de segurança que utilizam machine learning poderão ser usadas para se proteger de ameaças conhecidas, enquanto tecnologias sandboxing customizadas são capazes prevenir novas versões de ameaças. A tecnologia multicamada pode também auxiliar em uma resposta proativa contra ataques direcionados e será extremamente importante na luta contra esses tipos de campanhas".

¹Com Tecmundo.com.br