Tenente Coronel Dom D. Ford, Major Arley V. Marx e Major Jay H. Anson

“O maior problema na comunicação é a ilusão de que ela existiu.”

George Bernard Shaw

A construção de coalizões tem sido há décadas um desafio estratégico. Há muitas complexidades na hora de determinar a proporção certa de interdependência, colaboração e cooperação entre os aliados. Ao escrever de seu quartel em Manila em setembro de 1940, o General Douglas MacArthur também advertiu os líderes nacionais quanto aos perigos inerentes de um fracasso da coalizão.

O futuro Comandante Supremo para os Poderes Aliados e Comandante do Comando das Nações Unidas na Coreia escreveu: “A história do fracasso na guerra pode ser resumida em duas palavras: TARDE DEMAIS; … tarde demais para a união de todas as forças possíveis de resistência; tarde demais para ficar ao lado de seus próprios amigos.” Embora comumente associada na pesquisa e na bibliografia militar com operações de logísticas oportunas, a frase do General MacArthur se aplica fortemente à interoperabilidade entre os sistemas de troca de informação.

Os Arquivos MacArthur Archives contêm centenas de mensagens similares enviadas entre o General MacArthur e o Estado-Maior Conjunto durante a Segunda Guerra Mundial e a Guerra da Coreia, destacando a importância da interoperabilidade entre as forças da coalizão.

O General Dwight D. Eisenhower fez observações semelhantes em sua própria análise da Segunda Guerra Mundial, afirmando que a efetividade dos aliados dependia do desenvolvimento e do emprego da capacidades de controle conjunto. O General Eisenhower mencionou como exemplo a distribuição oportuna de fotos de Reconhecimento Aéreo aos quartéis das Forças Aliadas poucas horas depois de realizadas. Ele afirmou que “a chave da questão é a prontidão, nos mais elevados níveis, para ajustar todas as diferenças nacionalistas que afetam o emprego estratégico de recursos combinados…” Dois importantes estrategistas dos EUA confirmaram que a troca de informação era primordial para a vitória da coalizão.

Ao longo de várias décadas, mentes militares brilhantes lidaram continuamente com a complexa questão da interoperabilidade e cooperação entre aliados. Dominar o ciberespaço para garantir uma troca segura de informação com os aliados dos EUA é possível e vital para restabelecer a legitimidade do país como um genuíno líder de coalizão e um parceiro internacional.

Lições aprendidas com uma década de guerra

A equipe conjunta documentou bem a queda de interoperabilidade da coalizão. A inovação dos EUA gerou uma incrível tecnologia de colaboração nos anos 1970, desde Eisenhower e MacArthur. Apesar desses avanços, o acesso externo a inteligência acionável, a coordenação de fogo, o sistema-alvo e as imagens operacionais compartilhadas são atualmente limitadas em comparação com a cooperação entre os aliados na Segunda Guerra Mundial. Durante as operações Multinacionais Conjuntas Interagências Interdepartamentais (JIIM, na sigla em inglês), as deficiências de interoperabilidade geram divisões, além do desgaste da guerra, e com frequência levam a catástrofes.

A interoperabilidade é um desafio de JIIM destacado nas políticas de Educação Militar Profissional Conjunta do Departamento de Defesa (DoD) como uma área essencial para o desenvolvimento de liderança. A pesquisa conduzida pela Direção de Desenvolvimento de Força Conjunta do CJCS (J7) mostra importantes falhas de interoperabilidade e desafios de distribuição de dados. Em especial, a compilação Década de Guerra do Centro de Análise Operacional Conjunta (JCOA) confirma as deficiências do DoD. Dos 11 temas estratégicos mostrados na figura 1, três se aplicam diretamente à troca de informação da coalizão:

- Os EUA comunicam objetivos e resultados desejados aos parceiros da coalizão inconsistentemente. Os aliados muitas vezes se sentem parte de uma coalizão apenas nominalmente, sem um sistema viável de interoperabilidade e troca de informação. O status dos EUA como país líder em uma coalizão é sinônimo de estatus de “único país”, o que é contraproducente.

- O comando da missão em uma coalizão multinacional exige tecnologia de troca de informação em apoio a uma gama de doutrinas, culturas, idiomas e orçamentos. Os achados revelam fraquezas em prevenção ao fratricídio, planejamento e execução de mobilizações e compartilhamento de informações na coalizão.

- Operações da Coalizão. As contribuições do DoD para toda a abordagem do governo exige refinamento. A unidade de esforços requer políticas e processos que apoiem a interoperabilidade durante as operações JIIM.

O estudo Década de Guerra identifica a interoperabilidade como um componente essencial para alcançar os objetivos estratégicos durante a guerra em um ambiente operacional JIIM. O DoD recentemente ganhou impulso ao adaptar a tecnologia de rede de dados e colocar o serviço militar em apoio a toda a abordagem do governo. Os esforços contínuos para a colaboração interserviços são igualmente aplicáveis às coalizões multinacionais. A unidade dos esforços demanda uma rede de troca de informação que apoie os parceiros da coalizão.

O paradigma da segurança cibernética

O ciberespaço e a segurança cibernética são fundamentalmente mal compreendidos pela ampla maioria dos integrantes do DoD e dos líderes do governo dos EUA. Esforços mal orientados para proteger a rede muitas vezes ocultam a diferença entre o controle do acesso e a prevenção da proliferação por adversários estatais ou não estatais. Muitos defendem que uma “Cortina Virtual do Ciberespaço” ao redor da Rede de Informação do Departamento de Defesa (DoDIN) é a melhor forma de aplicar as políticas de segurança da rede. Muitos líderes continuam afeitos a esses conjuntos de soluções com base em segurança cibernética.

Apenas recentemente os EUA agregaram o ciberespaço à narrativa nacional. Em janeiro de 2012, o presidente Barack Obama e o então secretário de Defesa, Leon Panetta, refinaram a orientação estratégica instruindo a força conjunta a “recalibrar e realizar investimentos seletivos adicionais para ter êxito”. Após uma minuciosa análise de ameaças ao ciberespaço no ano seguinte, o diretor de Inteligência nacional dos EUA qualificou o ciberataque como a principal ameaça estratégica ao país, superando o terrorismo.

A narrativa da segurança nacional classificou o domínio do ciberespaço como uma vulnerabilidade nacional sob constante ameaça de ataque catastrófico; priorizou a proteção, a resiliência e a capacidade de sobrevivência; e promoveu um clima de extrema cautela, compartilhamento limitado de informação e inclusive esquiva completa. A maneira em que redes classificadas e desclassificadas estão interconectadas em múltiplos pontos na internet torna problemática a interação da DoDIN com a rede global de informação.

O domínio do ciberespaço é essencialmente baseado na ciência de mover imagens digitais entre aparelhos criados pelo homem através de ondas eletromagnéticas. No mundo conectado de hoje, atores estatais e não estatais buscam vulnerabilidades em sistemas de dados para explorar e atacar. A meta do inimigo é destruir, interromper, negar, degradar e/ou roubar dados oara ganhos econômicos, militares ou políticos. As medidas de segurança inerentes às operações entre a DoDIN e a rede global de informação torna as operações do ciberespaço extremamente desafiadoras.

A dissuasão e outras estratégias bem-sucedidas nos domínios terrestre, marítimo e aéreo demandam paciência e experiência durante a implementação, além de um conhecimento básico sobre as capacidades do inimigo e da tecnologia necessária. O DoD precisou de todo o período de tempo da história dos EUA e de um desenvolvimento meticuloso de tecnologia para dominar os quatro domínios originais. Em comparação, a natureza universal do ciberespaço alenta uma expectativa não realista de dominação imediata apesar da ausência de conhecimento adquirido e de inteligência sobre as capacidades do inimigo. A ansiedade criada por cada incidente no ciberespaço divulgado, exacerbada pela excessiva exposição na mídia resulta em uma escalada de preocupaçñoes de segurança e pede uma postura defensiva cada vez maior.

O domínio do ciberespaço costuma ser caracterizado como um ambiente operacional perigoso e não permissivo. Com poucas menções na grande mídia sobre as estratégias defensivas implementadas, pode-se pensar que a estratégia não existe ou não é possível. Ao lidar com tantos fatores desconhecidos, os especialistas em segurança nacional defendem uma “cortina virtual do ciberespaço” para fechar a DoDIN de forma quase hermética. Mentalidades voltadas à defesa se resistem a adaptar as novas tecnologias de modo a proteger a arquitetura dos sistemas conhecidos contra os adversários e, muitas vezes, excluem os aliados no processo.

Uma cortina virtual do ciberespaço aumentaria o número de dispositivos de rede, agregando pontos potenciais de vulnerabilidade que o inimigo pode atingir. Mitigar os riscos adaptando as novas tecnologias é uma estratégia sustentável em outros domínios e absolutamente pertinente no ciberespaço. Navios da Marinha dos EUA penetram na incerteza das águas internacionais, enfrentando diariamente riscos e vulnerabilidades para proteger o interesse nacional. A Marinha adapta as tecnologias e supera as ameaças do domínio marítimo para continuar navegando e dominando as águas internacionais. O conceito é similar ao dos usuários do DoD que deixam a segregada, monitorada e protegida DoDIN para explorar a rede global de informação.

A principal diferença é que o ciberespaço se baseia em matemática precisa, ao contrário das condições atmosféricas e oceânicas imprevisíveis. Os arquitetos e líderes da DoDIN devem continuar envolvidos, abraçando novas tecnologias para superar os adversários e prevalecer no domínio do ciberespaço.

Adaptar, improvisar e superar

A interoperabilidade deteriora quando os líderes da coalizão estabelecem barreiras e decidem não inovar. A adaptação do DoD já em curso é crítica para o controle do domínio do ciberespaço. Ajustar a estratégia, a estrutura de força e a infraestrutura às operações do ciberespaço exigiram rever o foco defensivo do DoD. A Força de Missão Cibernética (CMF) surgiu como a primeira resposta dos EUA para a ciberdefesa.

A CMF percebeu que as medidas iniciais de defesa cibernética eram altamente inadequadas e que a segurança de internet estava atrasada. Para aumentar a estrutura da força,o DoD incumbiu a Agência de Sistemas de Informação de Defesa (DISA) de criar a Sede da Força Conjunta da DoDIN (JFHQ) para dirigir as operações de ciberespaço defensivas como um componente do Comando Cibernético dos EUA. A agência presta serviços de conectividade à DoDIN globalmente “para se unir a combatentes, líderes nacionais e outros parceiros de coalizão e missão”. Em resumo: a DISA é responsável pela comunicação de rede durante as operações JIIM.

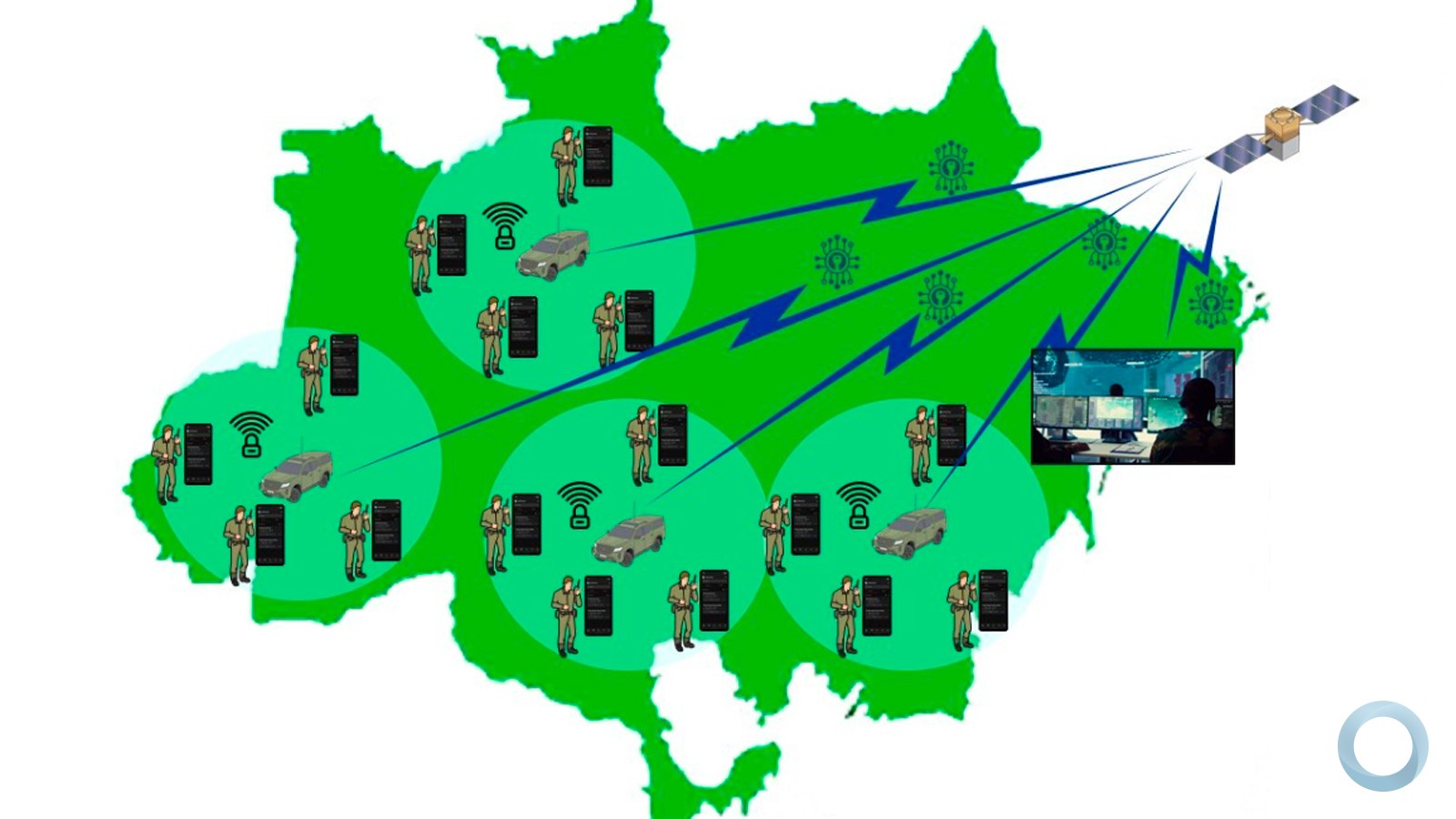

A reorganização da DISA em CMF e JFHQ apoia o processo de consolidação e desdobramento da DoDIN em uma infraestrutura de serviço comum chamada Ambiente de Informação Conjunta (JIE). O objetivo do JIE é ter uma única estrutura de segurança usando a arquitetura da rede global mais facilmente para monitorar e defender (veja Figura 2). O marco do JIE protege os sistemas de informação e aumenta a capacidade de detectar e reagir a infrações de segurança. A adaptação começou em 2011 e inclui centros de operações em rede, aplicativos e serviços de armazenamento em nuvem e centros de dados consolidados. No âmbito da política dos EUA sobre interoperabilidade no ciberespaço, a política da DISA autoriza os parceiros da coalizão a autenticar, colaborar e manobrar dentro da nuvem.

A Instrução 8520.03 do DoD, “Autenticação de Identidade para Sistemas de Informação”, exige uma infraestrutura de chave pública (PKI) para a autenticação e a gestão de criptografia da rede. O único requisito par a eligibilidade da DoDIN é “…a determinação de confiabilidade ou adequação necessária para que um indivíduo tenha acesso a uma conta na rede do DoD deverá estar de acordo com o requisito de investigação dos antecedentes para realizar atividades de computação”. A política concentra-se na credibilidade e no nível adequado de responsabilidade, não na nacionalidade. A ideia é facilitar o acesso, não restringi-lo.

A DISA apoia toda a abordagem do governo oferecendo serviços de conectividade aos parceiros da coalizão, organizações intergovernamentais, agências e empresas. O objetivo estratégico é transformar as múltiplas redes atuais (NIPRNET, SIPRNET, Coalition, etc.) em uma única rede interoperável. Evitar as novas tecnologias e restringir o acesso não favorecem a estratégia. Uma DoDIN mais defensável inclui a adaptação do PKI e uma tecnologia de ocmputação na nuvem.

A política da DISA sobre interoperabilidade se alinha com a orientação do Chefe de Informação do DoD (CIO) sobre a aquisição e o uso de computação na nuvem comercial. As políticas da DISA e do DoD impulsionam o desenvolvimento de tecnologias de rede interoperáveis para melhorar o desempenho, confiabilidade, adaptabilidade e segurança da coalizão.

Não é a primeira vez que parceiros da coalizão acessam a DoDIN. A política da Universidade de Defesa Nacional (NDU) autoriza a participação de estudantes militares internacionais no programa JPME. Esse programa é uma das poucas áreas da comunidade de defesa internacional em que a narrativa de interoperabilidade dos EUA é plenamente apoiada. O apêndice D-A-1 da política da NDU aborda questões administrativas para incluir suporte de tecnologia onde se aplicam as disposições das instruções previamente mencionadas do DoD sobre “Autenticação de Identidade para Sistemas de Informação” . Todo ano, centenas de estudantes internacionais recebem uma educação de primeiro nível envolvendo elementos táticos, operacionais e estratégicos de guerra. Cada estudante tem acesso à DoDIN e utiliza a mesma tecnologia e os recursos dos estudantes dos EUA.

Sistemas de compartilhamento de informação existentes exigem muito pouca adaptação de tecnologia. O PKI controla adequadamente a segurança e o acesso a áreas da DoDIN para estudantes dos EUA e internacionais. A NDU parece organizar suas bases de dados de um modo similar ao usado na missão do Afeganistão. Estudantes militares internacionais têm pleno acesso a todas as informações necessárias para operarem de forma eficaz como parte de uma coalizão acadêmica dentro do grupo mostrado na Figura 3 e passam pelo mesmo processo de inscrição para as contas da DoDIN. A estrutura da NDU propicia um exemplo viável a ser seguido.

O design do JIE oferece pleno suporte a interoperabilidade e responde à questão sobre a resposta do DoD às ameaças do ciberespaço. A adaptação nos domínios terrestre, aéreo e marítimo significa construir melhores tanques, aviões e navios. O JIE faz o mesmo no domínio do ciberespaço. É o modelo futuro para as parcerias entre não apenas os quatro serviços militares, mas interagências, multinacionais e outros. As três linhas de operação do JIE são: governança, operações e sincronização técnica, sendo que esta última exige maior adaptação.

Assegurar a estrutura do ciberespaço, cortando custos e preparando a tecnologia do futuro, é desafiador; a mudança necessária vai além da implementação de capacidade das próximas gerações. Os líderes devem passar do modelo de troca de informação centrado na rede para uma estratégia de compartilhamento centrada nos dados, em que a informação necessária esteja imediatamente disponível.

À medida que o JIE continua a tomar forma, haverá grandes benefícios para a eficiência e a economia de custos antes usados na consolidação de capacidades redundantes. Soluções baseadas em hardware demandam equipamentos caros para separar p tráfego específico de cada rede. Do ponto de vista da interoperabilidade da coalizão, construir caminhos separados para se para chegar à mesma informação é contraproducente em um ambiente de informação centrado nos dados.

Conclusão

Os EUA estão perdendo credibilidade como líder mundial na construção de coalizões. Compartilhar informações com os aliados aumenta a eficiência nos domínios e fronteiras geográficas no restrito ambiente fiscal atual. Empoderar os parceiros da coalizão através de melhor interoperabilidade é possível. Como país líder em diversas coalizões em curso, os EUA mantêm uma política corretamente focada na aplicação, alinhamento e comunicação de objetivos e resultados esperados a seus aliados. A implementação do JIE é uma maneira de colocar essa política em prática. Tecnologias emergentes, como as redes de computação em nuvem e centradas nos dados podem satisfazer as exigências da interoperabilidade multinacional.