Como a indústria nuclear se protege das ameaças cibernéticas

Tradução livre do artigo de James Conca How Well Is The Nuclear Industry Protected From Cyber Threats?

Por Leonam dos Santos Guimarães

A sala de controle de uma usina nuclear.

Houve um ataque cibernéticoà usina nuclear de Kudankulam em Tamil Nadu, na Índia, em setembro de 2019. A rede corporativa da usina nuclear foi violada no ataque, mas isso não causou nenhum dano à segurança operacional da central.

Os funcionários da usina declararam que Kudankulam e outras usinas nucleares indianas “são independentes e não estão conectadas a nenhuma rede cibernética externa nem à internet. Qualquer ataque cibernético ao Sistema de Controle da Usina Nuclear não é possível”.

Isso, entretanto, é uma meia verdade. Um ataque cibernético não pode, realmente, ser realizado eletronicamente de fora da usina, mas humanos podem superar isso fisicamente, transportando vírus de computador manualmente em um pen drive, tablet ou laptop; ou usar atualizações de software exigidas pelo fornecedor que estão infectadas; ou ainda permitir a funcionários de empreas contratadas trabalharem em sistemas pelos quais eles têm acesso à rede isolada interna da usina.

Portanto, a complacência é a maior ameaça, como manifestado na declaração oficial acima. É claro, você sempre pode acionar manualmente o desligamento automático do reator (SCRAM), que não pode ser superado por nenhum ataque cibernético ou vírus de computador.

Isolar fisicamente um computador ou rede da Internet é chamado de air gap. Uma air gap é o conceito de isolar fisicamente computadores ou redes críticas de redes não seguras (como a internet pública).

Em teoria, os dispositivos de ambos os lados dessa lacuna não conseguem se comunicar, tornando a air gap uma opção atraente para proteger as redes mais importantes. Na prática, inspeções de segurança frequentemente encontram conexões de rede não intencionais com sistemas que deveriam estar isolados. Evidências de infecções por vírus em sistemas de computadores que estão em air gap são frequentemente descobertas anos após a infecção inicial.

Portanto, as air gaps podem ser eficazes contra ameaças cibernéticas não sofisticadas e não direcionadas – mas não contra ataques direcionados de dentro. Pior, frequentemente criam uma sensação de complacência, possibilitando o êxito de um ataque direcionado perpetrado por um adversário determinado e com bons recursos.

O número de incidentes cibernéticos em instalações nucleares divulgados publicamente desde 1990

O gráfico acima, que mostra o número de ataques cibernéticos contra instalações nucleares aumentando significativamente desde 2000, é o ponto principal do relatório de 2016 sobre ameaças cibernéticas a instalações nucleares, feito pela Iniciativa de Ameaça Nuclear. A NTI ressalta que os ataques direcionados vão além das conexões de rede e geralmente usam "seres humanos voluntários ou involuntários, ou uma cadeia de suprimentos longa e difícil de defender, para realizar o ataque".

Estes fatos são pertinentes ao ataque a Kudankulam. Foi sugerido que o ataque a Kudankulam foi causado pelo vírus norte-coreano DTRACK, personalizado para a própria Kudankulam, portanto indicando um trabalho interno. A Coréia do Norte tem uma grande presença na Índia.

Kudankulam é a maior usina nuclear na Índia, com dois reatores de água pressurizada VVER russos de 1.000 MW. Em colaboração com a Rússia, a usina está adicionando mais quatro reatores do mesmo tamanho, o que tornará a Usina Nuclear de Kudankulam uma fonte de energia muito grande, produzindo mais de 47,4 bilhões de kWhs por ano.

O relatório mais recente do Grupo de Trabalho de Materiais Físseis também observa que as organizações devem transferir dados para dentro e para fora de suas redes operacionais por vários motivos, e todos esses são caminhos para ataques.

Novos dados precisam entrar mesmo em uma rede operacional em air gap para atualizar seu software e hardware. Muito famoso, o ataque Stuxnet penetrou a instalação de enriquecimento de urânio de Natanz, do Irã, que estava em air gap, exatamente dessa maneira. E a instalação estava bem defendida e isolada da internet.

Se uma organização permite que pen drives e dispositivos USB entrem e saiam de sua rede de tecnologia operacional, então as redes unidirecionais, firewalls ou comutadores não terão capacidade para pará-los.

As organizações também permitem que hardware, como computadores, iPhones etc., entrem e saiam de sua rede de tecnologia operacional, como parte da manutenção do fornecedor de instalações e operações. Um software comercial pronto para uso, que não é realmente propriedade de uma organização, pode ser comprometido.

Alguns usam uma rede unidirecional a laser em uma direção, mas ainda precisam que os dados sigam na outra direção e, portanto, sempre há algum acesso permitido por alguém.

A usina nuclear Davis-Besse é um bom exemplo de uma instalação que foi colocada em air gap. No entanto, uma conexão de suporte secundária, que contornou as contramedidas de segurança cibernética, permitiu que os sistemas das instalações fossem comprometidos pelo Slammer Worm (vírus de computador). Felizmente, nenhum sistema de segurança foi afetado.

Existem centenas de instalações nucleares em todo o mundo. Cada tipo de instalação é potencialmente um alvo de ataques cibernéticos. Para tentar se antecipar à ameaça, a NTI identificou quatro prioridades abrangentes, bem como ações específicas, que, se implementadas, reduziriam drasticamente o risco de ataques cibernéticos prejudiciais em instalações nucleares. Elas incluem:

– Institucionalizar a segurança cibernética;

– Montar uma defesa ativa;

– Reduzir a complexidade; e

– Buscar a transformação.

Vale a pena examinar o relatório de ameaças cibernéticas da NTI para ver os detalhes dessas prioridades. É fundamental que essas prioridades sejam implementadas por ações coordenadas entre governo, indústria e órgãos reguladores.

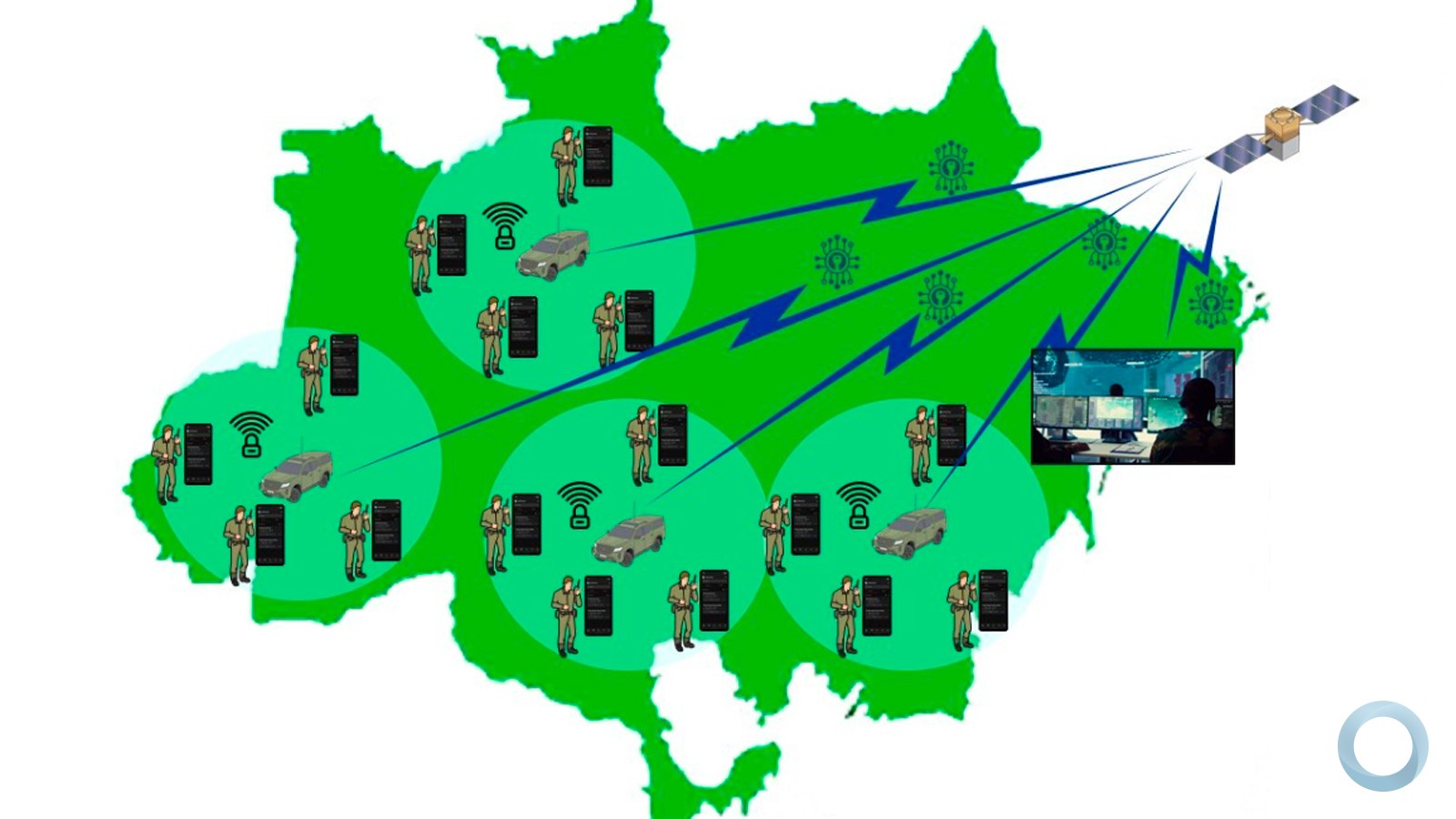

As imagens acima mostram o número e os tipos de instalações nucleares em cada país em todo o mundo. A imagem abaixo é o ranking da NTI de cada país em relação à segurança cibernética, usando um Índice de Segurança Nuclear entre 1 e 4, sendo 4 a segurança mais alta.

A imagem destaca a importante lacuna na segurança cibernética em instalações nucleares. Muitos países quase não exigem medidas de segurança nas instalações nucleares para lidar com a ameaça representada por criminosos cibernéticos ou agentes maliciosos.

Embora essas preocupações sejam justificadas, não é por acaso que nenhum efeito ruim ocorreu. As usinas nucleares dos Estados Unidos ainda são uma das mais protegidas de todos os sistemas contra ameaças cibernéticas.

Ao contrário de outras indústrias, a indústria de energia nuclear realiza briefings regulares e recebe briefings classificados trimestralmente sobre ameaças cibernéticas e físicas, com o FBI e o DHS (Departamento de Segurança Interna dos EUA) para discutir avaliações de ameaças, criar estratégias de proteção contra elas e manter a consciência da situação.

A indústria nuclear não usa firewalls para isolar esses sistemas, mas usa tecnologias de rede unidirecional baseadas em hardware desenvolvidas para ambientes de alta segurança, como o DOD (Departamento de Defesa dos EUA). A atualização de software e equipamentos usando dispositivos portáteis tem restrições estritas. Laptops e pen drives externos não podem ser usados sem uma limpeza séria, isso se puderem ser usados.

As empresas que solicitam um pedido para operar um reator nuclear precisam enviar um plano de segurança cibernética à NRC (Comissão Reguladora Nuclear dos EUA), e todos os novos projetos de usinas devem fazer isso também.

Novos projetos de usinas nucleares, como os da nova empresa de pequenos reatores modulares NuScale Power, no Oregon, desenvolveram sistemas avançados de segurança cibernética, juntamente com seus novos sistemas operacionais e de segurança, a fim de evitar esse problema. Eles também estão adequados à Estrutura de Segurança Cibernética do NIST (Instituto Nacional de Padrões e Tecnologia dos EUA).

Uma característica importante do design do NuScale é que ele emprega uma arquitetura de segurança defensiva com várias camadas de proteção contra ameaças de segurança cibernética da internet. A plataforma da NuScale implementa uma tecnologia de Matrizes de Portas Programáveis em Campo que possui sistemas que não são de microprocessadores – eles não usam software e não são vulneráveis a ataques cibernéticos da internet.

Sua usina nuclear não depende de computadores ou software para fornecer segurança à usina. Os reatores NuScale podem se desligar e se resfriar com segurança por um período indeterminado, sem a necessidade de ações humanas ou de computador, sem energia de Corrente Alternada ou Corrente Contínua e sem a necessidade de água adicional.

Dessa forma, eles são diferentes das frotas existentes nesse sentido. E quase todos os novos projetos de reatores em todo o mundo estão incorporando esses tipos de características.

Portanto, embora exista uma necessidade definitiva de não ser complacente e manter-se à frente das ameaças cibernéticas em rápida evolução, não há necessidade de surtar.

Como Sam Nunn, da NTI, declara: “Desde os ataques com Stuxnet à instalação de enriquecimento de urânio Natanz no Irã, até o hackeamento da Korea Hydro and Nuclear Power na Coréia do Sul, até revelações perturbadoras de vírus de computador encontrado nos sistemas de uma usina nuclear alemã— demonstra que a atual abordagem à segurança cibernética em instalações nucleares não está à altura do desafio”.

Lembre-se de que a internet global ainda está desenvolvendo seu sistema imunológico. É essencial que desenvolvamos defesas cibernéticas imunes ao organismo em evolução, se quisermos nos sentir seguros nessa nova era cibernética. O Projeto Zero do Google formou uma equipe de elite da SWAT cibernética que está navegando na rede como glóbulos brancos.